Nhóm nghiên cứu bảo mật nổi tiếng của Google, Project Zero vừa đăng một báo cáo cho biết về hàng loạt lỗ hổng bảo mật đang hiện diện trong những các chip modem Exynos của Samsung.

Trong tổng số 18 lỗ hổng bảo mật này, có đến 4 lỗ hổng được đánh giá là nghiêm trọng khi có thể cho phép hacker chiếm quyền truy cập điện thoại của bạn khi chỉ cần biết số điện thoại. Từ đó hacker có thể truy cập vào dữ liệu nhạy cảm, điều khiển thiết bị từ xa hoặc gây nguy hiểm cho thiết bị và người dùng.

Các điện thoại của Samsung và Google đều bị ảnh hưởng bởi lỗ hổng này. Ảnh Android Authority.

ảnh hưởng đến hàng loạt thiết bị Android của cả Samsung và Google, cũng như cả các thiết bị khác sử dụng chip modem Exynos.

Điều đáng chú ý là tại thời điểm nhóm nghiên cứu bảo mật công bố thông tin, các lỗ hổng này vẫn chưa được vá. Thông thường, các nhà nghiên cứu bảo mật sẽ không công bố lỗ hổng cho đến khi chúng được vá. Nhưng dường như Samsung đang quá chậm chạp trong việc xử lý các vấn đề này.

Dòng tweet của nhà nghiên cứu bảo mật Maddie Stone của Project Zero cho biết: "người dùng cuối vẫn chưa nhận được bản vá sau khi vấn đề đã được 90 ngày."

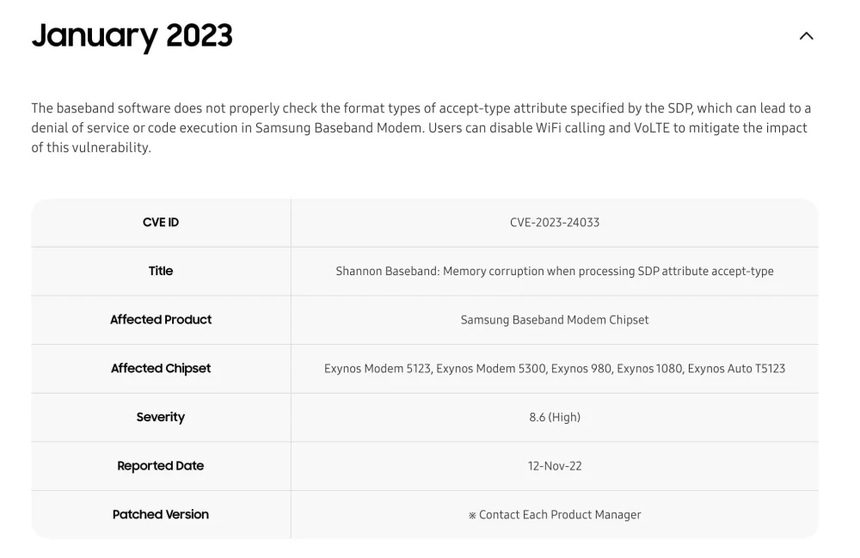

Báo cáo bảo mật của Google cho biết về các lỗ hổng nghiêm trọng trong chip modem Exynos của Samsung. Ảnh internet

Dưới đây là các thiết bị ảnh hưởng bởi lỗ hổng này. Số lượng lớn nhất là các điện thoại Samsung như Galaxy S22, M33, M13, A71, A53, A33, A21, A13, A12 và A04. Các điện thoại của Vivo bao gồm Vivo S16, S15, S6, X70, X60 và X30. Các dòng điện thoại mới của Google bao gồm Pixel 6 và Pixel 7 cũng gặp lỗ hổng này.

Không chỉ điện thoại, các lỗ hổng này còn hiện diện trên những thiết bị đeo tay sử dụng chipset Exynos W920 và cả các loại xe đang tích hợp chipset Exynos Auto T5123.

Hiện tại, Google đã phát hành bản vá lỗ hổng này trong bản cập nhật bảo mật Tháng Ba dành cho các thiết bị dòng Pixel 7. Tuy nhiên, bản cập nhật này vẫn chưa xuất hiện trên các thiết bị như Pixel 6, 6 Pro và 6a, nghĩa là các điện thoại này hiện vẫn chưa an toàn trước các cuộc tấn công tiềm tàng của hacker khi khai thác lỗ hổng thực thi tấn công từ xa thông qua băng tần internet.

Báo cáo của nhóm Project Zero cho biết: "Với nghiên cứu vẫn đang được phát triển, chúng tôi tin rằng các hacker có trình độ có thể nhanh chóng tạo ra các bộ khai thác nguy hiểm để tấn công từ xa và thầm lặng vào các thiết bị bị ảnh hưởng."